Cifrar la información y protegerla del acceso no autorizado es una necesidad esencial, incluso biológica, en la comunicación. Para lograrlo, utilizamos algoritmos, protocolos y códigos: mecanismos criptográficos. Cuando estos dejan de garantizarnos lo que prometen, son reemplazados por otros más robustos y actualizados.

Durante muchos años hemos usado RSA como el gigante confiable de la criptografía, pero los avances tecnológicos lo han dejado obsoleto y débil para algunos tamaños de clave. Su compañero durante unos años y su sustituto final es ECDSA, basado en curvas elípticas, que ofrece la misma seguridad con claves mucho más pequeñas y mayor eficiencia. Es otro capítulo de una carrera armamentística que se pierde en el tiempo…

Los mecanismos criptográficos, casi como organismos vivos, evolucionaron poco a poco. Batalla a batalla.

Los algoritmos clásicos, muy anteriores a los espartanos, juegos de niños a nuestros ojos, influyeron más de lo que creemos en importantes eventos históricos. Fueron auténticas armas secretas.

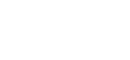

Evolucionaron de forma predecible durante muchos siglos hasta que en 1977 surgió RSA. Una idea brillante. Simple. Multiplicar dos números primos enormes es fácil. Intentar hacer el camino inverso, una pesadilla. RSA era la artillería pesada, los tanques de la criptografía. Era lento, pesado y consumía una cantidad absurda de recursos.

A medida que los ordenadores se hacían más potentes, las claves RSA tenían que ser cada vez más grandes para mantener la seguridad. Era insostenible en un mundo que se llenaba de móviles y cacharros conectados a la red. Necesitábamos un arma más ágil, más letal.

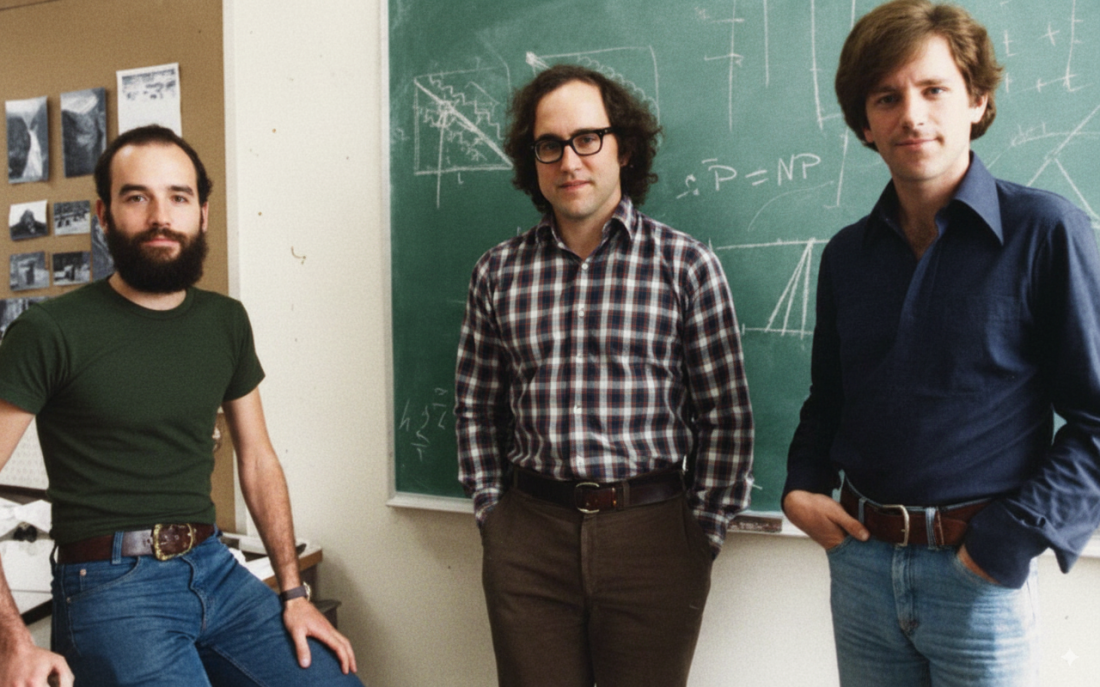

En 1999 se empezó a usar la criptografía de curva elíptica (ECC). Un arma de precisión quirúrgica. Hacía lo mismo que RSA, pero con una elegancia y eficiencia brutales. Una clave ECC de 256 bits ofrecía la misma seguridad que una clave RSA de 3072 bits, una diferencia abismal.

Su truco era un problema matemático mucho más inaccesible. Imagina un billar con lados curvos. Si te dicen la trayectoria, fuerza exacta con la que golpeas la bola blanca podrás determinar el número de rebotes que dará la bola, que choques dará, y predecir “fácilmente” dónde acabará. Pero si solo te muestran el punto de partida y el de llegada, es prácticamente imposible adivinar cuál fue la trayectoria. A grandes rasgos, eso es ECC.

El mundo se rindió a sus pies. Desde la web hasta Bitcoin, y los dispositivos de menos recursos del IoT. Las curvas elípticas, especialmente las estandarizadas por el NIST, se convirtieron en el patrón oro de la seguridad digital. Parecía que habíamos encontrado el arma perfecta. Aunque la firma digital con RSA resistió algo más.

RSA fue un algoritmo único pero ECC se construyó sobre distintas curvas matemáticas, cada una con parámetros y propiedades diferentes; diferentes formas de mesas de billar. Se usaron curvas como P-256, secp256k1 o Curve25519. Cada curva tuvo características propias que la hicieron más rápida, más eficiente o más resistente frente a ciertos ataques. La seguridad en ECC dependió en gran medida de la elección concreta de la curva.

La confianza es el pilar de la criptografía, y en 2013, ese pilar se hizo añicos. Gracias a un tipo llamado Edward Snowden, el mundo descubrió que la NSA nos la había jugado. Habían colado una puerta trasera en uno de los estándares del NIST, un generador de números aleatorios llamado Dual_EC_DRBG.

El algoritmo usaba unas constantes matemáticas proporcionadas por la propia NSA. Quien conociera el secreto de esas constantes, podía predecir los números "aleatorios" que generaba el sistema y, con ello, reventar cualquier cifrado que se basara en él. Como si el fabricante de una caja fuerte se reservase el derecho de abrirlas todas.

Aunque la puerta trasera no estaba en las curvas NIST P-256 y compañía directamente, la duda ya estaba sembrada. Si lo hicieron una vez, ¿quién nos asegura que las propias curvas del NIST no tenían alguna debilidad oculta? La paranoia, ya bien trabajada de base, se instaló en la comunidad criptográfica, y muchos empezaron a mirar con recelo a los estándares oficiales.

El 31 de diciembre de 2025 se desterró del todo RSA para claves menores de 3000 bits

Aún así, las guías públicas oficiales recomendaron su uso porque equilibran tres factores: seguridad criptográfica conocida, interoperabilidad masiva y cumplimiento normativo. P‑256 cumplía bien los tres a pesar de los debates de confianza, mientras que alternativas como Ed25519 aún tenían problemas de compatibilidad por unas razones u otras.

El 31 de diciembre de 2025 se desterró del todo RSA para claves menores de 3000 bits. Para la mayoría de las personas fue un cambio transparente sin mayores contratiempos.

Pero la historia no acabó ahí porque una amenaza mucho mayor crecía en los laboratorios de física. Una amenaza que no buscaba puertas traseras, sino que directamente derribaba la puerta principal a patadas. La computación cuántica.

Un algoritmo diseñado en 1994 por Peter Shor fue, en esencia, la receta de una bomba atómica para la criptografía. Un ordenador cuántico funcional ejecutando el algoritmo de Shor no solo pulverizaba a la vieja guardia como RSA, sino que también haría trizas la elegante defensa de nuestras curvas elípticas. Y, aunque parecía una fantasía lejana, tenía fecha de caducidad.

La carrera armamentista nunca se detenía. La comunidad criptográfica llevaba años trabajando en la siguiente línea de defensa: la criptografía post-cuántica (PQC). Fueron nuevos algoritmos basados en problemas matemáticos tan infernales que se creyó que ni siquiera un ordenador cuántico podría con ellos.

El NIST estandarizó los primeros y empezó la verdadera contrarreloj: actualizar toda la infraestructura digital del planeta a criptografía post-cuántica antes de que el "Día Q" llegase.

Lo que ocurrió después no podría haberlo imaginado nadie…

La historia de la criptografía es la metáfora perfecta de la complejidad humana: herramientas de increíble ingenio, adoptadas globalmente, corrompidas por la desconfianza y, finalmente, amenazadas por tecnología sacada de la ciencia ficción. Una historia sobre poder, secretos y la interminable lucha por la seguridad en un mundo que se vuelve, cada día, quizá, un poco más complejo.

—

Nota importante:

Aunque preocupa la amenaza que la computación cuántica podría suponer para la seguridad de RSA, este algoritmo no está siendo retirado completamente, tan solo claves menores de 3.000 bits. Como las claves de 2.048 bits son tan comunes, el cambio ha hecho pensar más de lo habitual en estos casos. Además, pasar a utilizar claves más grandes para uso diario merma el rendimiento y por eso el cambio a ECC es casi obligatorio. Aun así, RSA sigue siendo uno de los sistemas de cifrado más usados y seguros frente a amenazas actuales, mientras que la criptografía post-cuántica se está desarrollando y estandarizando para prepararse ante futuros ataques. Por ello, más que una sustitución inmediata, se trata de una transición gradual hacia nuevas soluciones.

¿Quieres ir más allá del texto? Escucha el diálogo comentado y descubre información extra que enriquece el artículo: RSA_Panta_Rhei.mp4 (Generado con IA)

El 15 de octubre de 2025 el Centro Criptológico Nacional, en el marco de sus competencias atribuidas en materia de seguridad criptológica, y tras la correspondiente evaluación técnica del sistema RSA y del grado de implantación del mismo en los prestadores de servicios de confianza, autoriza a los prestadores de servicios de confianza, el uso del algoritmo RSA para servicios de firma y autenticación con módulos de tamaño entre 1900 bits y 3000 bits hasta el 31 de diciembre de 2026, con una validez máxima de los certificados emitidos con este algoritmo y longitud, hasta el 31 de diciembre de 2028. A partir del 1 de enero de 2027, si aún se emiten certificados basados en RSA, se deberán emitir con módulos de al menos 3000 bits.

Etiquetas: Certificado de curva elíptica Curva elíptica Criptografía RSA ECC IA

David se enfrascó tanto en los ordenadores, que se le pasaban las noches programando de claro en claro, y los días de turbio en turbio, y así, del poco dormir y del mucho programar, se le secó el cerebro, de manera que vino a perder el juicio. Desde entonces está en el departamento de I+D+i+IA de esPublico Tecnología…